1

Cifrado en tiempo real, con cero latencia y a velocidades Gigabit

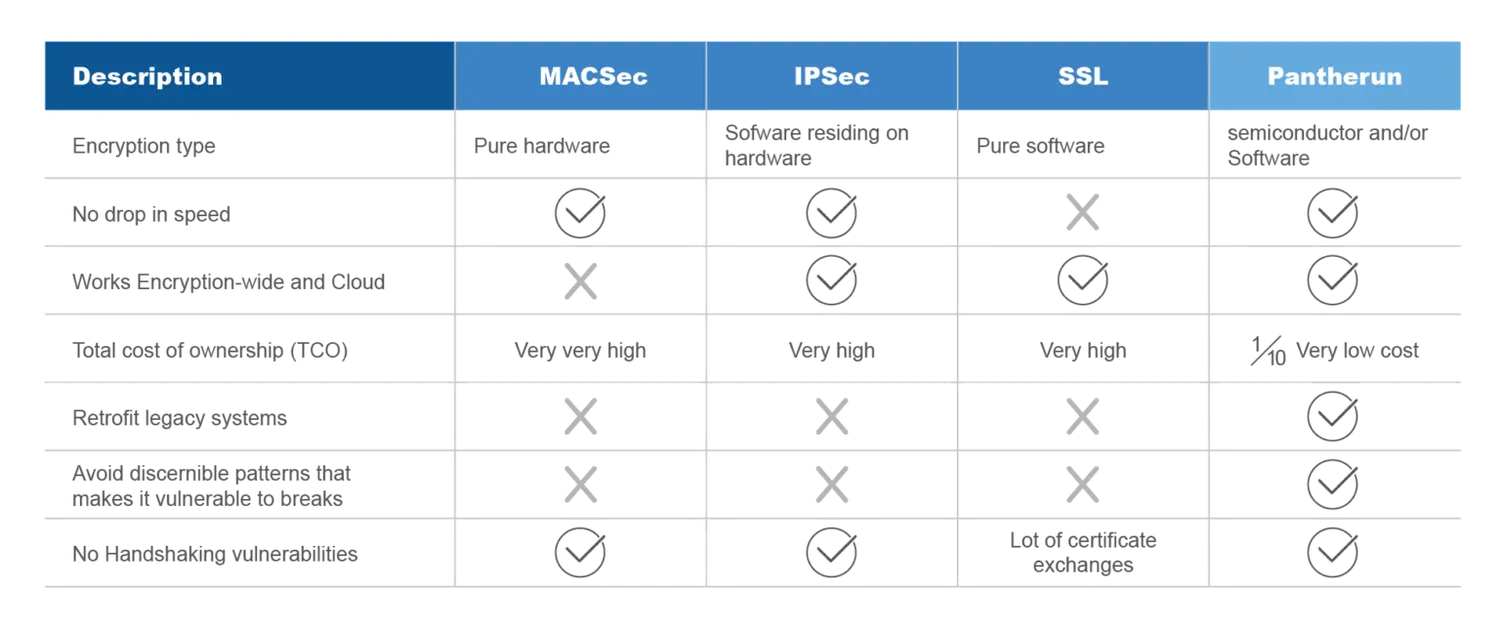

La encriptación se utiliza principalmente en la comunicación de datos, como se observa al asegurar túneles de acceso remoto VPN con IPSec o datos de internet con SSL. Sin embargo, rara vez, se emplea para proteger datos almacenados. Ninguno de los protocolos líderes del mercado, SSL, IPSec o MACSec, se preocupa por encriptar datos en reposo. ¿Por qué representa esto una amenaza?

Más del 90% de los ataques de hackers se producen en datos almacenados. La razón de esto es que, cuando un usuario necesita abrir y visualizar datos almacenados, no puede esperar el proceso de desencriptación, que es lento y consume tiempo, dificultando el acceso en tiempo real a los datos. Por tanto, es necesaria una forma de proteger los datos en movimiento de manera más efectiva y eficiente que los métodos actuales, como SSL, IPSec y MACSec.

El algoritmo de procesamiento paralelo en espera de patente de Pantherun basado en encriptación AES toma flujos de datos y los encripta/desencripta de manera rápida en pequeñas porciones, proporcionando así una implementación de encriptación verdaderamente en tiempo real, ya sea para aplicaciones críticas o para mejorar la experiencia del usuario.

2

Haciendo la encriptación inquebrantable

Utilizamos AES, ya que ofrece un enfoque altamente efectivo que se presta bien a la compresión, sin comprometer la integridad de la encriptación sin una clave.

La consideración más importante con encriptación AES es ocultar/obfuscar la clave dentro de los datos de tal manera que no alteremos el formato de la información al hacerlo.

La mejor forma de ocultar la clave es almacenarla en una o más ubicaciones aleatorias dentro de una o más secciones de datos definidas de manera aleatoria. Para esto, empleamos generadores de números aleatorios.

Nuestros generadores de números aleatorios, que están en espera de patente, utilizan flujos de datos de paquetes anteriores como base para generar la estrategia de obfuscación de la clave.

Así, la base de nuestro enfoque radica en que seleccionamos fracciones de datos ubicadas aleatoriamente de un número aleatorio de paquetes anteriores y las combinamos para formar la clave del siguiente paquete. Esta clave es luego utilizada para encriptar el paquete. El destinatario calcula de forma similar la clave, que se emplea para descifrar el paquete. De esta forma cada paquete se encripta con una clave única derivada de flujos de datos anteriores. Así, creamos un enfoque verdaderamente inaccesible donde

- Existe una clave única para cada flujo de datos

- Existe una ubicación única de clave para cada fragmento de datos

- No se utiliza ningún patrón reconocible de intercambio de claves que pueda ser interceptado y vulnerado

- No es necesario un lugar centralizado y costoso para el almacenamiento de claves públicas

- No se altera el contenido de los paquetes encriptados

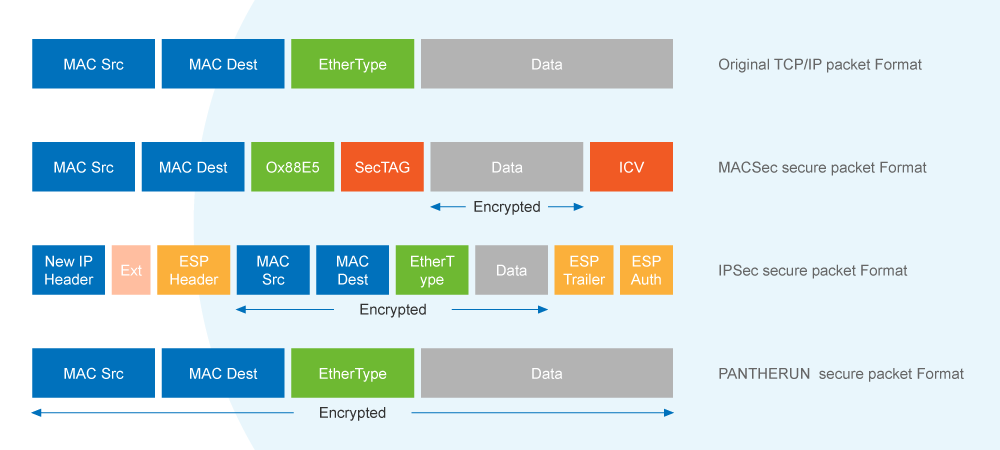

Con este enfoque de formato de datos sin cambios, evitamos tres puntos críticos de los actuales métodos de cifrado:

- Transformación del formato de datos, lo que los hace más vulnerables a violaciones de seguridad

- Necesidad de que todos los dispositivos en la red o entre redes cuenten con la tecnología para cifrar y descifrar según su método

- Neceisidad de un procedimiento de 'handshake' previo para decidir cómo se lleva a cabo el cifrado y descifrado.

3

Flexible y asequible para todas las plataformas y dispositivos, facilitando la adopción de la encriptación

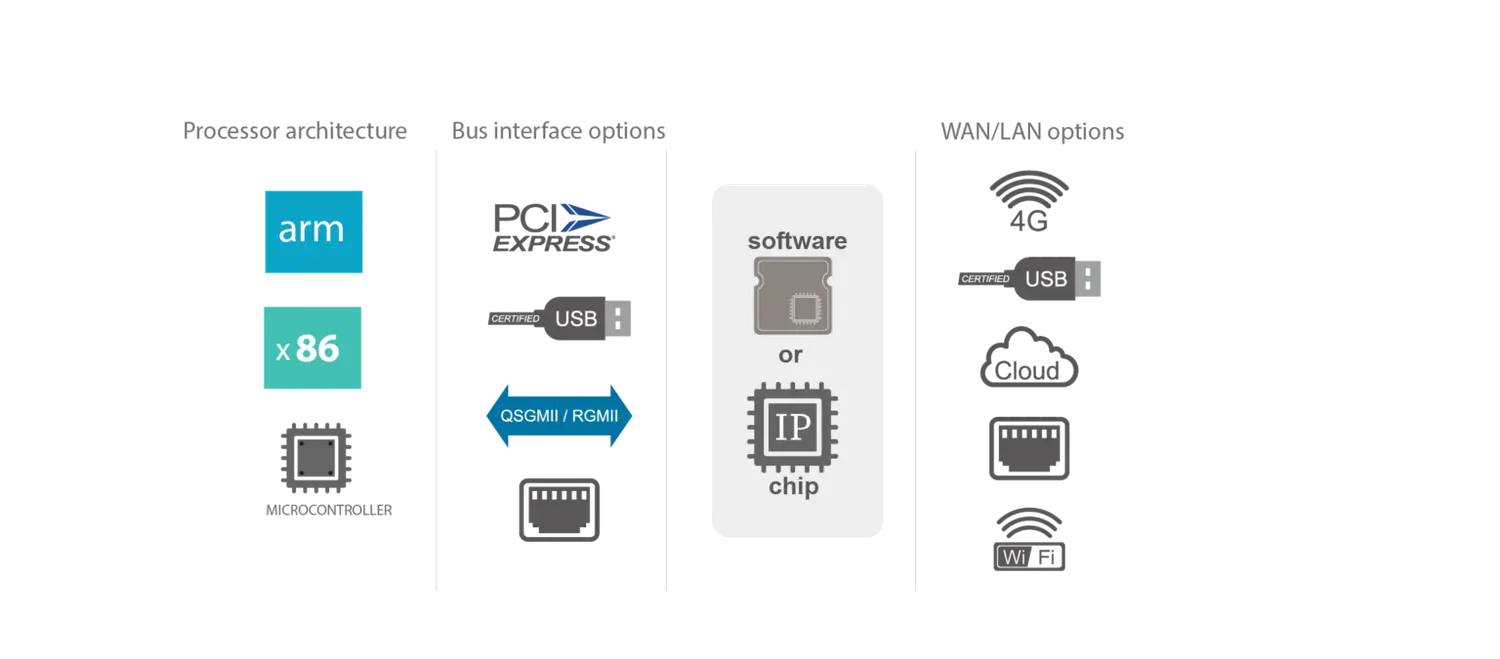

La encriptación en la actualidad es complicada de integrar en productos y soluciones, ya que no ofrece la flexibilidad necesaria para los desarrolladores. Hemos intentado modificar esta situación construyendo un enfoque que puede ser basado en semiconductores para aquellos que requieren altos niveles de rendimiento, y basado en software para los que necesitan una implementación rápida con un esfuerzo mínimo.

Además, al adherirnos a estándares abiertos de desarrollo como POSIX, este enfoque resulta sencillo para que los desarrolladores lo adapten y utilicen. También respaldamos una amplia gama de procesadores, interfaces de bus, así como interfaces de red y almacenamiento, brindando flexibilidad a los desarrolladores que buscan utilizar nuestra encriptación.

Con el objetivo de hacer que la encriptación sea asequible para cada dispositivo, se busca descentralizarla y hacerla omnipresente. Pantherun ofrece las siguientes opciones de licencia:

Hardware - Licencia para semiconductores

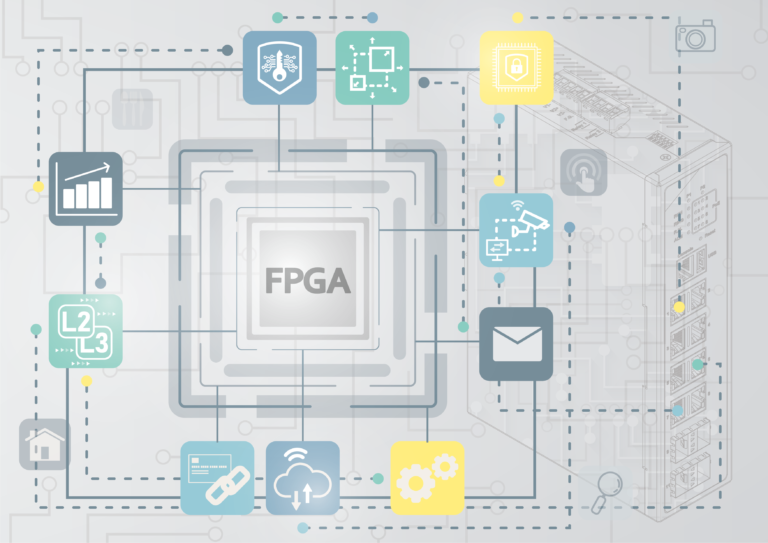

Pantherun ha desarrollado capacidades de procesamiento paralelo que gestionan paquetes L2 y L3 en más de 30 formatos diferentes, implementando encriptación en tiempo real. Esta licencia puede venderse incrustada en un FPGA de Xilinx (AMD) o Altera (Intel).

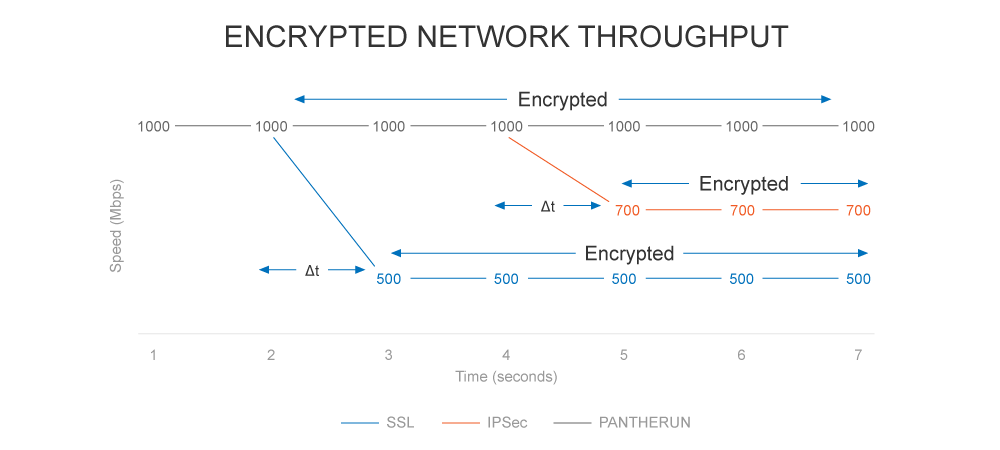

La licencia HW ofrece encriptación en tiempo real sin disminuir el caudal de datos.

Software - Biblioteca de encriptación

Pantherun ha creado una biblioteca basada en hilos POSIX que genera múltiples hilos para procesar de manera paralela la encriptación de secciones de paquetes, de tal forma que la velocidad de encriptación se aproxima a tiempo real. Esta biblioteca está disponible para varios sistemas operativos incluyendo Linux y Windows entre otros.

La licencia SW puede disminuir el caudal de datos en aprox. un 10% (dependiendo de la implementación).

Producto acabado

Para aquellos que quieran una solución acabada, Pantherun dispone de una gama de switches L2 y L3 con diferentes formatos (DIN rail y 19''), combinaciones de puertos y rangos de funcionamiento (industrial y militar) que incorporan la encriptación AES.

Estos switches pueden coexistir con otros sin encriptación pudiendo definir los flujos a encriptar/desencriptar en función de las direcciones MAC o IP de destino. Con dos switches Pantherun, uno en cada extremo y sin importar la red de tránsito, ya tenemos una comunicación encriptada extremo a extremo.